Web 入门(16-20)

Web16

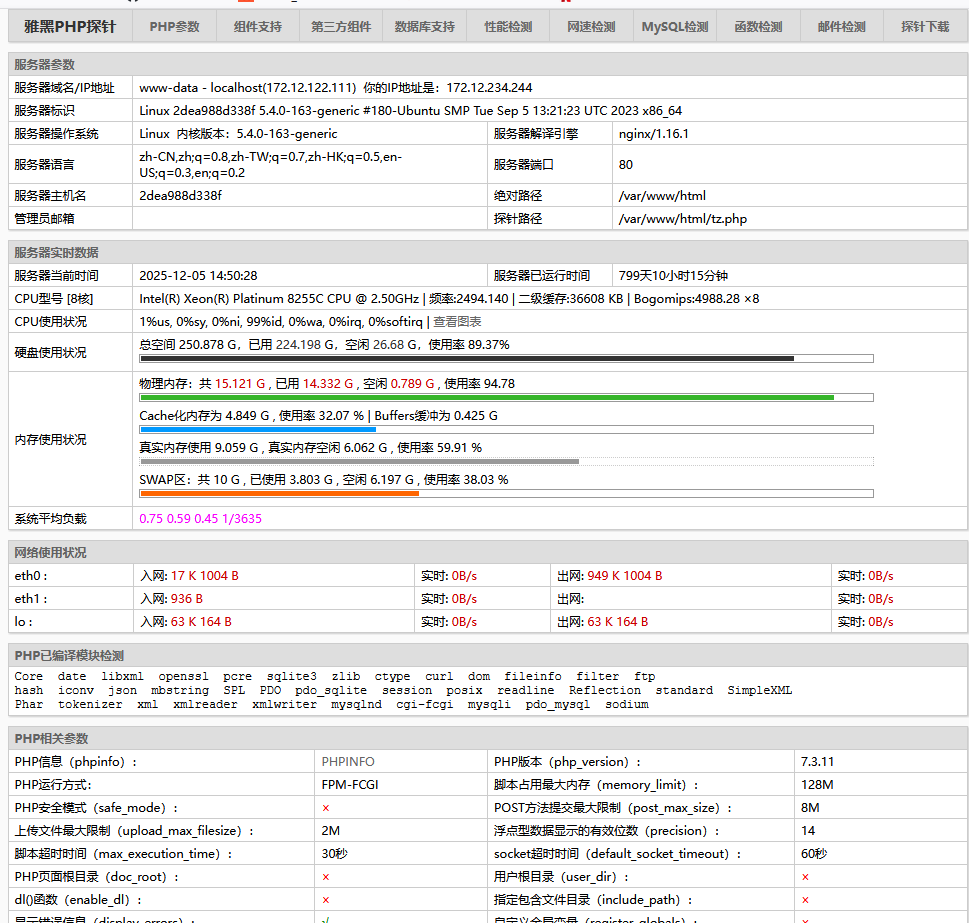

1、题目提到探针,在url中输入tz.php,发现是雅黑PHP探针

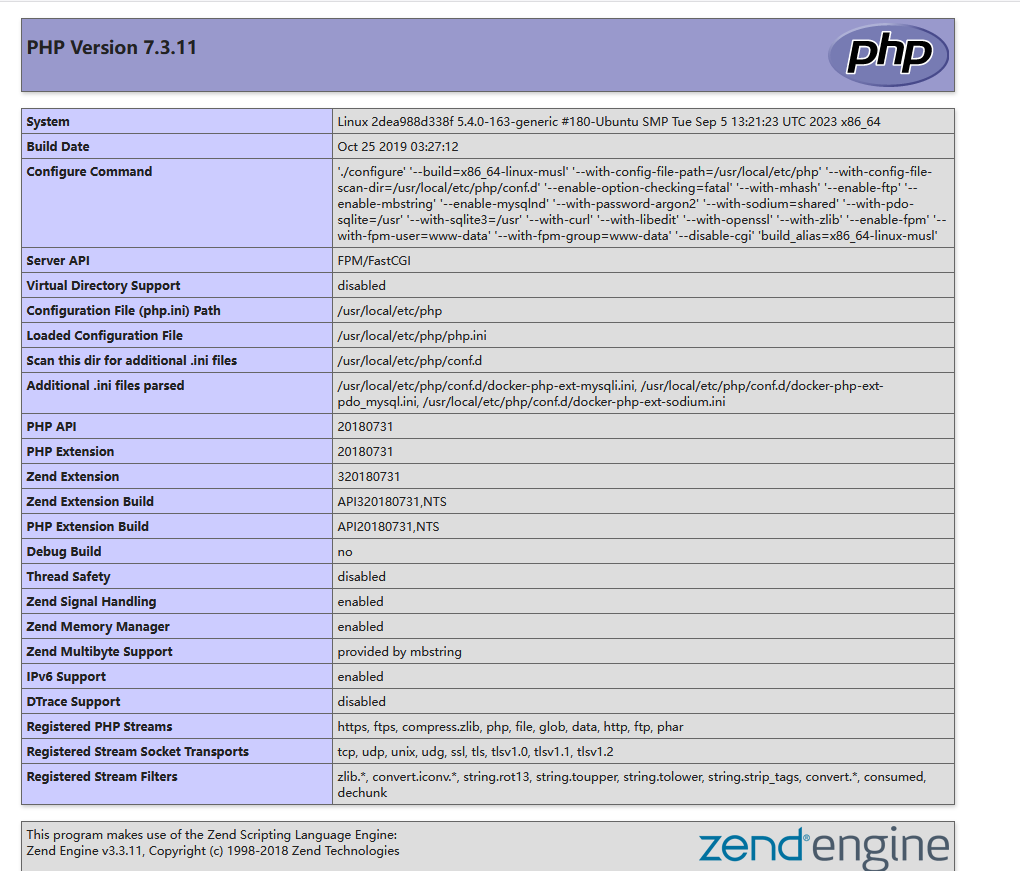

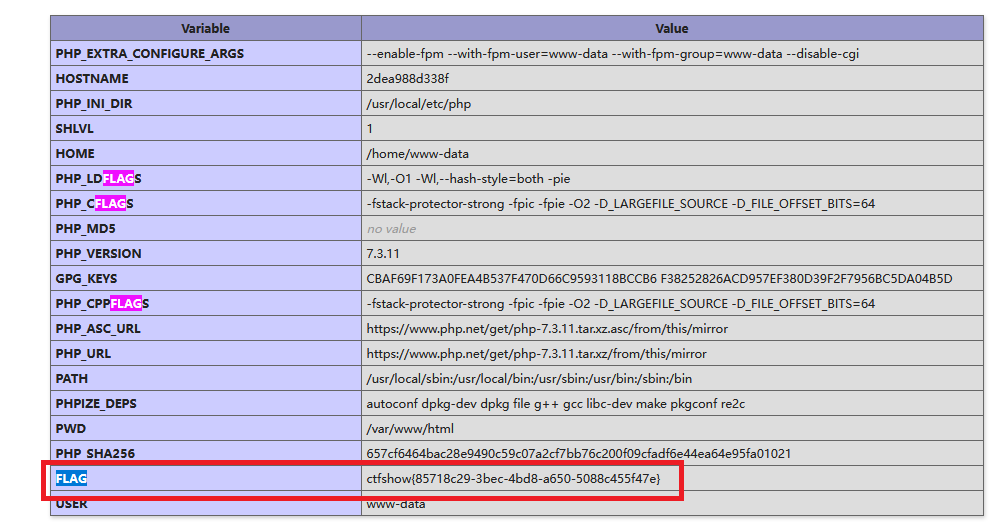

2、找到phpinfo,点击进入,也可以在url中输入?act=phpinfo

3、CTRL+F搜索flag,得到flag

flag为: ctfshow{85718c29-3bec-4bd8-a650-5088c455f47e}

Web17

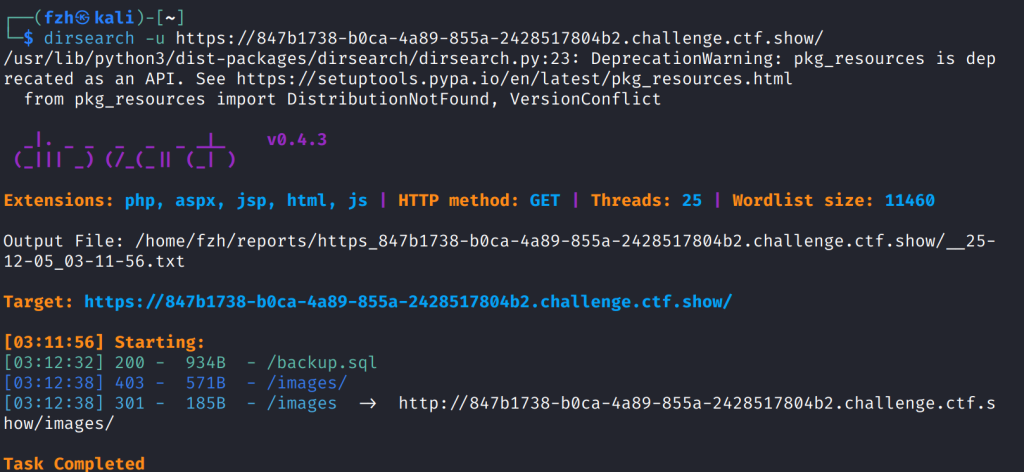

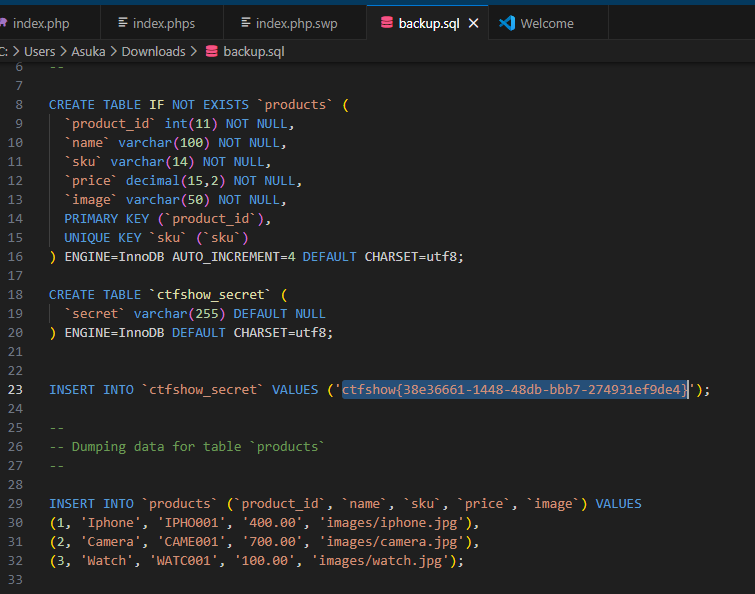

1、看到给的题目:备份的sql文件会泄露敏感信息。刚开始没什么思路,我们可以先用dirsearch扫一下目录

2、发现backup.sql,在url中插入backup.sql下载下来一个文件

3、打开文件找到flag

flag为:ctfshow{38e36661-1448-48db-bbb7-274931ef9de4}

Web18

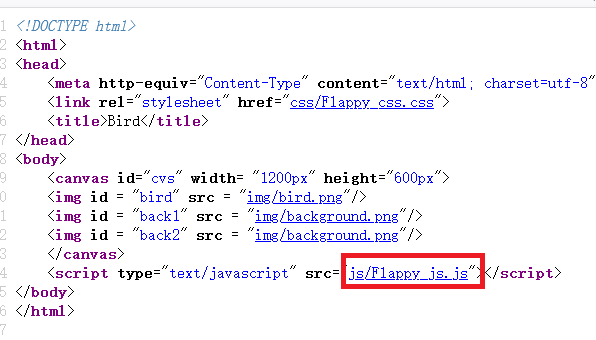

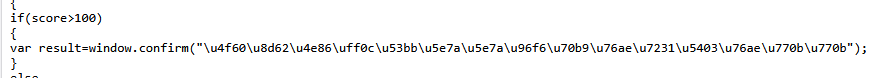

1、题目说玩到101分给flag,F12看不出来,看源码

2、源码中的文件打开,看代码看到:\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b,这一串为Unicode码,进行解码,解码成中文:你赢了,去幺幺零点皮爱吃皮看看(110.php)

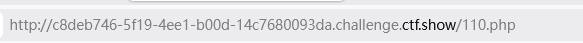

3、打开看见flag

flag为:

Web19

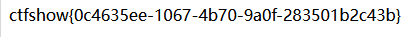

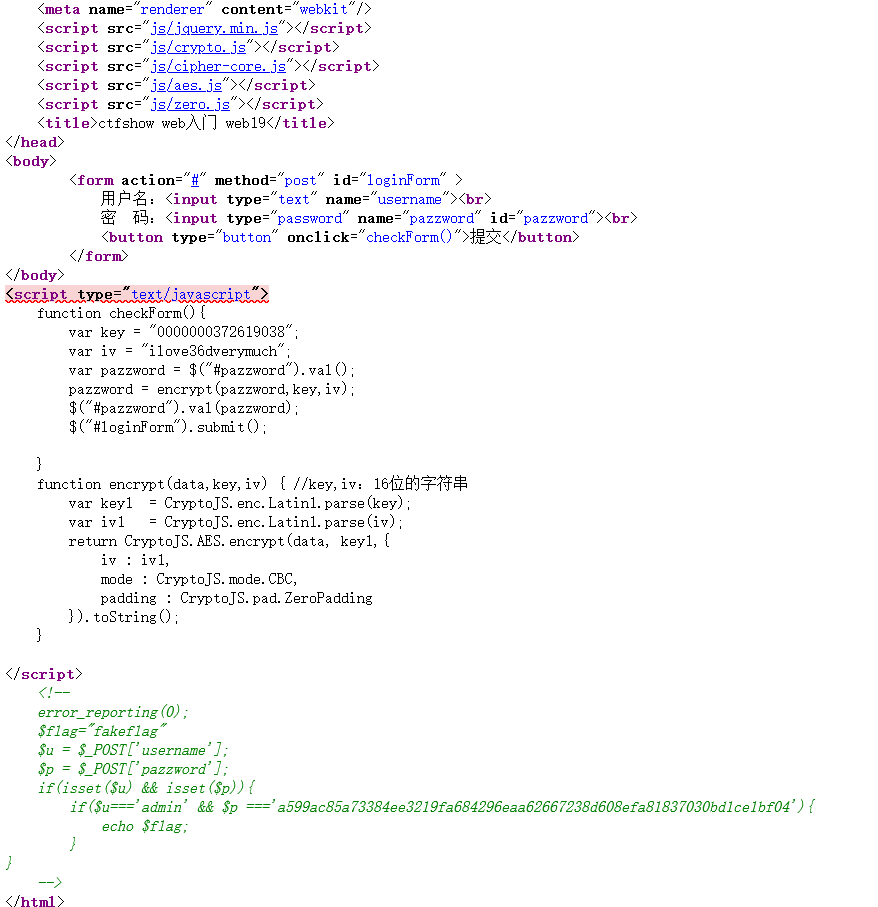

1、看到题目,“密钥不要放前端”,直接看源码

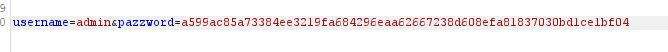

2、在源码中发现: if($u===’admin’ && $p ===’a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04′),这个就是账号对应的密钥

3、账号输入admin密码随便输,bp拦截登录请求,将密码修改成加密的密钥

4、转发得到flag:

Web20

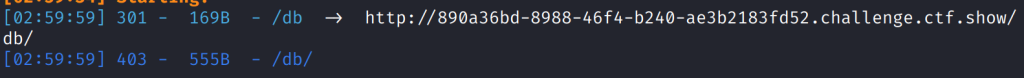

1、看到题目“文件是mdb”的,利用dirsearch扫描目录,发现/db目录

2、直接插入/db/db.mdb,得到一个.mdb后缀的文件

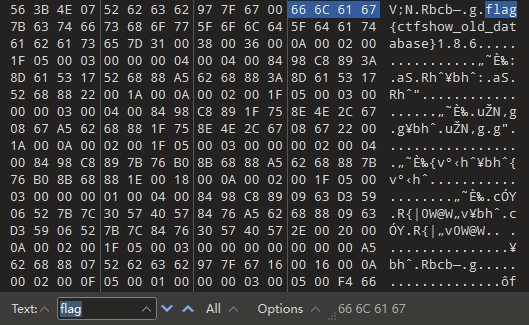

3、用010打开,搜索flag,flag就出来了

flag为:flag{ctfshow_old_database}